Destacados

¡La Receta del Padre Amorth! Testimonios impactantes de Sacerdotes en Lucha contra el Demonio

Cómo ataca el demonio hasta el final de la vida y cómo defenderte. ¿Crees…

La Profecía Revelada a San Ángelo sobre la conquista musulmana de Europa y la intervención de Dios

Dios permite la conquista de los musulmanes a Europa y luego suscita al Gran…

Para qué Jesús llama a la Devoción a Su Santa Faz [¿qué gracias dará a sus devotos?]

Cómo les habló a Sus videntes, les mostró Su Santo Rostro y los rodeó…

Cómo la Virgen María guio una Empresa Familiar hasta Convertirla en Mundial: Ferrero Rocher

La increíble historia de Michele Ferrero guiado por la Virgen para desarrollar la empresa…

¡Revelaciones de Jesús a Sacerdote! 3ª G Mundial, 3 Días de Oscuridad y la Renovación de la Tierra

Las visiones otorgadas por Jesucristo al Padre Raúl López sobre los eventos el Final…

El Encuentro Real de Mel Gibson con el Anticristo en Hollywood [¿Cómo fue? ¿Qué sucedió?]

Revelación de Mel Gibson de una fuerza maligna actuando en Hollywood. ¿Te has preguntado…

Noticias

El regreso de la Brujería está Devastando el Mundo que creó Dios

Los rituales ahora se hacen públicamente para cambiar la moral del mundo. Nuestra sociedad…

Cómo se Desarrolló el Carisma del Mayor Sanador del siglo XX [por Gracia de Dios]

El impresionante testimonio del Ministerio de Sanación del Padre Emiliano Tardif …

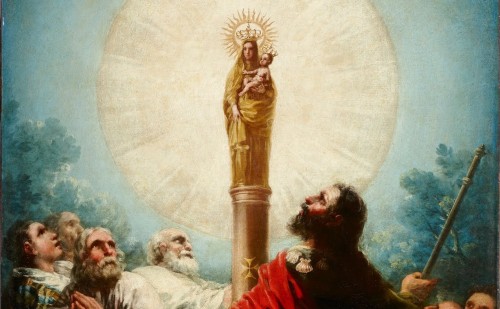

María se Aparece [en vida] al Apóstol Santiago en España

Cuando la Virgen María aún estaba viva, se produjo su primera aparición a Santiago, que evangelizaba España…

Reveladores Testimonios de Exorcistas sobre su Lucha Contra el Demonio

Lecciones y consejos de exorcistas que están en la primera línea de fuego…

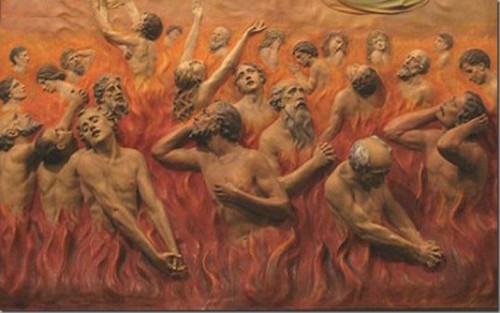

5 Errores Fatales por Desestimar la Existencia del Infierno

Las consecuencias negativas para las personas y las sociedades cuando se omite predicar sobre el infierno…

Cómo puedes Ayudar las Almas del Purgatorio y como Te pueden Ayudar a Ti

Esta información es vital para ti y para las pobres almas del purgatorio, te lamentarás si no lo lees…

![Para qué Jesús llama a la Devoción a Su Santa Faz [¿qué gracias dará a sus devotos?]](https://forosdelavirgen.org/wp-content/uploads/2023/02/13.2b-500x500.jpg)

![El Encuentro Real de Mel Gibson con el Anticristo en Hollywood [¿Cómo fue? ¿Qué sucedió?]](https://forosdelavirgen.org/wp-content/uploads/2024/04/14-4-mel-gibson-500x367.jpg)